lunes, 22 de octubre de 2012

lunes, 1 de octubre de 2012

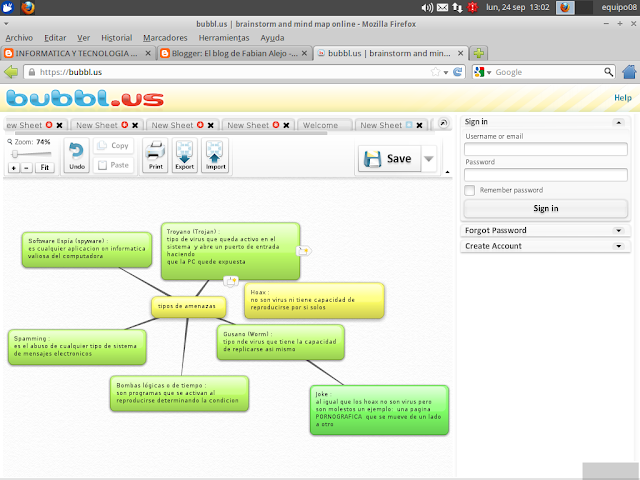

lunes, 24 de septiembre de 2012

lunes, 17 de septiembre de 2012

LA SEGURIDAD INFORMÁTICA

- QUE ES SEGURIDAD :

El término seguridad proviene de la palabra securitas del latín Cotidianamente se puede referir a la seguridad como la ausencia de riesgo

o también a la confianza en algo o alguien. Sin embargo, el término

puede tomar diversos sentidos según el área o campo a la que haga

referencia.

Según la pirámide de Maslow, la seguridad en el hombre ocupa el segundo nivel dentro de las necesidades de déficit.

Según la teoría de las necesidades de Bronisław Malinowski la seguridad es una de las siete necesidades básicas a satisfacer por el hombre

En sentido general, la información es un conjunto organizado de datos procesados, que constituyen un mensaje que cambia el estado de conocimiento del sujeto o sistema que recibe dicho mensaje.

Para Gilles Delezne, la información es el sistema de control, en

tanto que es la propagación de consignas que deberíamos de creer o hacer

que creemos. En tal sentido la información es un conjunto organizado de

datos capaz de cambiar el estado de conocimiento en el sentido de las

consignas trasmitidas.

Los datos sensoriales una vez percibidos y procesados constituyen una información que cambia el estado de conocimiento,

eso permite a los individuos o sistemas que poseen dicho estado nuevo

de conocimiento tomar decisiones pertinentes acordes a dicho

conocimiento.

Desde el punto de vista de la ciencia de la computación, la información es un conocimiento

explícito extraído por seres vivos o sistemas expertos como resultado

de interacción con el entorno o percepciones sensibles del mismo

entorno. En principio la información, a diferencia de los datos o las

percepciones sensibles, tienen estructura útil que modificará las

sucesivas interacciones del ente que posee dicha información con su

entorno.

3. que es seguridad informática.

, es el área de la informática

que se enfoca en la protección de la infraestructura computacional y

todo lo relacionado con esta (incluyendo la información contenida). Para

ello existen una serie de estándares, protocolos, métodos, reglas,

herramientas y leyes concebidas para minimizar los posibles riesgos a la

infraestructura o a la información. La seguridad informática comprende

software, bases de datos, meta datos, archivos y todo lo que la

organización valore (activo) y signifique un riesgo si ésta llega a

manos de otras personas. Este tipo de información se conoce como

información privilegiada o confidencial.

El concepto de seguridad de la información

no debe ser confundido con el de seguridad informática, ya que este

último sólo se encarga de la seguridad en el medio informático, pudiendo

encontrar información en diferentes medios o formas.La seguridad informática es la disciplina que se ocupa de diseñar las normas, procedimientos, métodos y técnicas destinados a conseguir un sistema de información seguro y confiable.

4. que protege la seguridad informática.

-

- La información contenida

- Se ha convertido en uno de los elementos más importantes dentro de una organización. La seguridad informática debe ser administrada según los criterios establecidos por los administradores y supervisores, evitando que usuarios externos y no autorizados puedan acceder a ella sin autorización. De lo contrario la organización corre el riesgo de que la información sea utilizada maliciosamente para obtener ventajas de ella o que sea manipulada, ocasionando lecturas erradas o incompletas de la misma. Otra función de la seguridad informática en esta área es la de asegurar el acceso a la información en el momento oportuno, incluyendo respaldos de la misma en caso de que esta sufra daños o pérdida producto de accidentes, atentados o desastres.

-

- La infraestructura computacional

- Una parte fundamental para el almacenamiento y gestión de la información, así como para el funcionamiento mismo de la organización. La función de la seguridad informática en esta área es velar que los equipos funcionen adecuadamente y prever en caso de falla planes de robos, incendios, boicot, desastres naturales, fallas en el suministro eléctrico y cualquier otro factor que atente contra la infraestructura informática.

-

- Los usuarios

- Son las personas que utilizan la estructura tecnológica, zona de comunicaciones y que gestionan la información. La seguridad informática debe establecer normas que minimicen los riesgos a la información o infraestructura informática. Estas normas incluyen horarios de funcionamiento, restricciones a ciertos lugares, autorizaciones, denegaciones, perfiles de usuario, planes de emergencia, protocolos y todo lo necesario que permita un buen nivel de seguridad informática minimizando el impacto en el desempeño de los funcionarios y de la organización en general y como principal contribuyente al uso de programas realizados por programadores.

5. de que o quien protege la seguridad informática

martes, 24 de julio de 2012

TEXTO : cuando en el campo vamos a introducir texto, tanto caracteres como dígitos. Tiene una

longitud por defecto de 50 caracteres, siendo su longitud máxima de 255 caracteres.

Memo: se utiliza para textos extensos como comentarios o explicaciones. Tiene una longitud fija de 65.535 caracteres

Numérico: para datos numéricos utilizados en cálculos matemáticos.

Fecha/Hora: para la introducción de fechas y horas desde el año 100 al año 9999.

Fecha/Hora: para la introducción de fechas y horas desde el año 100 al año 9999.

Moneda: para valores de moneda y datos numéricos utilizados en cálculos matemáticos en los que

estén implicados datos que contengan entre uno y cuatro decimales. La precisión es de hasta 15 dígitos

a la izquierda del separador decimal y hasta 4 dígitos a la derecha del mismo.

Moneda: para valores de moneda y datos numéricos utilizados en cálculos matemáticos en los que

estén implicados datos que contengan entre uno y cuatro decimales. La precisión es de hasta 15 dígitos

a la izquierda del separador decimal y hasta 4 dígitos a la derecha del mismo.

Autonumérico: número secuencial (incrementado de uno a uno) único, o número aleatorio que

Microsoft Access asigna cada vez que se agrega un nuevo registro a una tabla. Los campos Autonumérico

no se pueden actualizar.

Autonumérico: número secuencial (incrementado de uno a uno) único, o número aleatorio que

Microsoft Access asigna cada vez que se agrega un nuevo registro a una tabla. Los campos Autonumérico

no se pueden actualizar.

Sí/No: valores Sí y No, y campos que contengan uno de entre dos valores (Sí/No, Verdadero/Falso

o Activado/desactivado).

Sí/No: valores Sí y No, y campos que contengan uno de entre dos valores (Sí/No, Verdadero/Falso

o Activado/desactivado).

Objeto OLE: Objeto (como por ejemplo una hoja de cálculo de Microsoft Excel, un documento de

Microsoft Word, gráficos, sonidos u otros datos binarios).

Objeto OLE: Objeto (como por ejemplo una hoja de cálculo de Microsoft Excel, un documento de

Microsoft Word, gráficos, sonidos u otros datos binarios).

Hipervínculo: Texto o combinación de texto y números almacenada como texto y utilizada como

dirección de hipervínculo. Una dirección de hipervínculo puede tener hasta tres partes:

Hipervínculo: Texto o combinación de texto y números almacenada como texto y utilizada como

dirección de hipervínculo. Una dirección de hipervínculo puede tener hasta tres partes:

Memo: se utiliza para textos extensos como comentarios o explicaciones. Tiene una longitud fija de 65.535 caracteres

Numérico: para datos numéricos utilizados en cálculos matemáticos.

SGBD (Sistema Gestor de Base de Datos) :

Los sistemas de gestión de bases de datos son un tipo de software muy específico, dedicado a servir de interfaz entre la base de datos, el usuario y las aplicaciones que la utilizan.

REGISTRO :

En informática, o concretamente en el contexto de una base de datos relacional, un registro (también llamado fila o tupla) representa un objeto único de datos implícitamente estructurados en una tabla. En términos simples, una tabla de una base de datos puede imaginarse formada de filas y columnas o campos. Cada fila de una tabla representa un conjunto de datos relacionados, y todas las filas de la misma tabla tienen la misma estructura.

Un registro es un conjunto de campos que contienen los datos que pertenecen a una misma repetición de entidad. Se le asigna automáticamente un número consecutivo (número de registro) que en ocasiones es usado como índice aunque lo normal y práctico es asignarle a cada registro un campo clave para su búsqueda.

DATO :

En informática, o concretamente en el contexto de una base de datos relacional, un registro (también llamado fila o tupla) representa un objeto único de datos implícitamente estructurados en una tabla. En términos simples, una tabla de una base de datos puede imaginarse formada de filas y columnas o campos. Cada fila de una tabla representa un conjunto de datos relacionados, y todas las filas de la misma tabla tienen la misma estructura.

Un registro es un conjunto de campos que contienen los datos que pertenecen a una misma repetición de entidad. Se le asigna automáticamente un número consecutivo (número de registro) que en ocasiones es usado como índice aunque lo normal y práctico es asignarle a cada registro un campo clave para su búsqueda.

INFORMACION : Una base de datos o banco de datos (en ocasiones abreviada con la sigla BD o con la abreviatura b. d.) es un conjunto de datos pertenecientes a un mismo contexto y almacenados sistemáticamente para su posterior uso. En este sentido, una biblioteca puede considerarse una base de datos compuesta en su mayoría por documentos y textos impresos en papel e indexados para su consulta. Actualmente, y debido al desarrollo tecnológico de campos como la informática y la electrónica, la mayoría de las bases de datos están en formato digital (electrónico), que ofrece un amplio rango de soluciones al problema de almacenar datos.

RELACION : Una base de datos relacional es una base de datos que cumple con el modelo relacional, el cual es el modelo más utilizado en la actualidad para implementar bases de datos ya planificadas. Permiten establecer interconexiones (relaciones) entre los datos (que están guardados en tablas), y a través de dichas conexiones relacionar los datos de ambas tablas, de ahí proviene su nombre: "Modelo Relacional". Tras ser postuladas sus bases en 1970 por Edgar Frank Codd, de los laboratorios IBM en San José (California), no tardó en consolidarse como un nuevo paradigma en los modelos de base de datos.

LLAVE PRIMARIA : En base de datos, una llave primaria es un conjunto de uno o más atributos de una tabla, que tomados colectivamente nos permiten identificar un registro como único, es decir, en una tabla podemos saber cual es un registro en específico sólo con conocer la llave primaria. Ejemplo el número de seguridad social, o la clave de única el registro de población, permiten identificar a una persona en particular en una entidad de personas.

Los sistemas de gestión de bases de datos son un tipo de software muy específico, dedicado a servir de interfaz entre la base de datos, el usuario y las aplicaciones que la utilizan.

tabla : Tabla en las bases de datos, se refiere al tipo de modelado de datos, donde se guardan los datos recogidos por un programa. Su estructura general se asemeja a la vista general de un programa de Hoja de cálculo.

campo :

En informática, un campo es un espacio de almacenamiento para un dato en particular. En las bases de datos, un campo es la mínima unidad de información a la que se puede acceder; un campo o un conjunto de ellos forman un registro, donde pueden existir campos en blanco, siendo éste un error del sistema operativo. En las hojas de cálculo(como los programas de excel) los campos son llamados celdas.REGISTRO :

En informática, o concretamente en el contexto de una base de datos relacional, un registro (también llamado fila o tupla) representa un objeto único de datos implícitamente estructurados en una tabla. En términos simples, una tabla de una base de datos puede imaginarse formada de filas y columnas o campos. Cada fila de una tabla representa un conjunto de datos relacionados, y todas las filas de la misma tabla tienen la misma estructura.

Un registro es un conjunto de campos que contienen los datos que pertenecen a una misma repetición de entidad. Se le asigna automáticamente un número consecutivo (número de registro) que en ocasiones es usado como índice aunque lo normal y práctico es asignarle a cada registro un campo clave para su búsqueda.

DATO :

En informática, o concretamente en el contexto de una base de datos relacional, un registro (también llamado fila o tupla) representa un objeto único de datos implícitamente estructurados en una tabla. En términos simples, una tabla de una base de datos puede imaginarse formada de filas y columnas o campos. Cada fila de una tabla representa un conjunto de datos relacionados, y todas las filas de la misma tabla tienen la misma estructura.

Un registro es un conjunto de campos que contienen los datos que pertenecen a una misma repetición de entidad. Se le asigna automáticamente un número consecutivo (número de registro) que en ocasiones es usado como índice aunque lo normal y práctico es asignarle a cada registro un campo clave para su búsqueda.

INFORMACION : Una base de datos o banco de datos (en ocasiones abreviada con la sigla BD o con la abreviatura b. d.) es un conjunto de datos pertenecientes a un mismo contexto y almacenados sistemáticamente para su posterior uso. En este sentido, una biblioteca puede considerarse una base de datos compuesta en su mayoría por documentos y textos impresos en papel e indexados para su consulta. Actualmente, y debido al desarrollo tecnológico de campos como la informática y la electrónica, la mayoría de las bases de datos están en formato digital (electrónico), que ofrece un amplio rango de soluciones al problema de almacenar datos.

RELACION : Una base de datos relacional es una base de datos que cumple con el modelo relacional, el cual es el modelo más utilizado en la actualidad para implementar bases de datos ya planificadas. Permiten establecer interconexiones (relaciones) entre los datos (que están guardados en tablas), y a través de dichas conexiones relacionar los datos de ambas tablas, de ahí proviene su nombre: "Modelo Relacional". Tras ser postuladas sus bases en 1970 por Edgar Frank Codd, de los laboratorios IBM en San José (California), no tardó en consolidarse como un nuevo paradigma en los modelos de base de datos.

LLAVE PRIMARIA : En base de datos, una llave primaria es un conjunto de uno o más atributos de una tabla, que tomados colectivamente nos permiten identificar un registro como único, es decir, en una tabla podemos saber cual es un registro en específico sólo con conocer la llave primaria. Ejemplo el número de seguridad social, o la clave de única el registro de población, permiten identificar a una persona en particular en una entidad de personas.

lunes, 14 de mayo de 2012

lunes, 7 de mayo de 2012

Suscribirse a:

Comentarios (Atom)